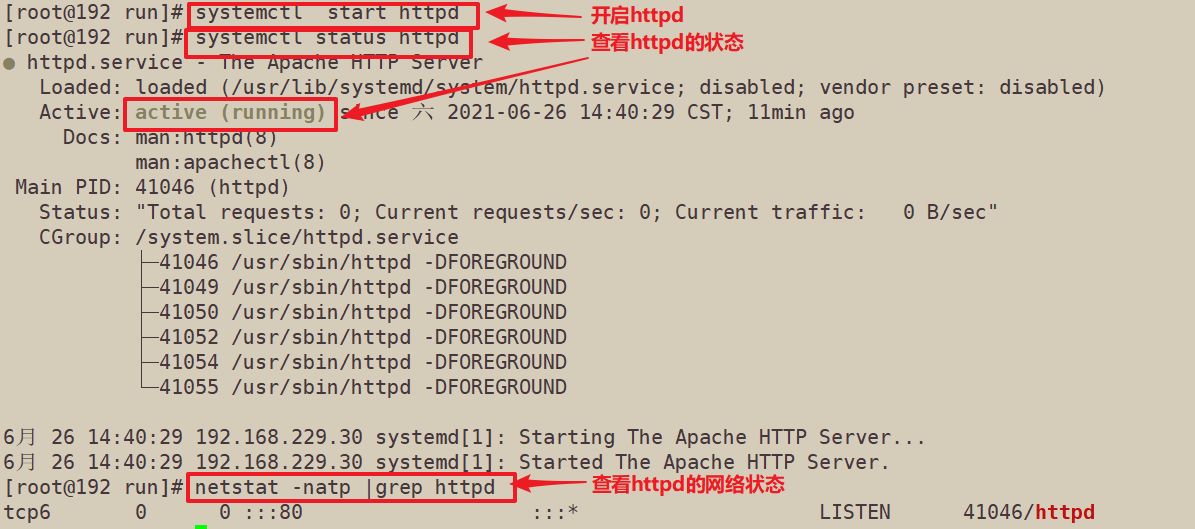

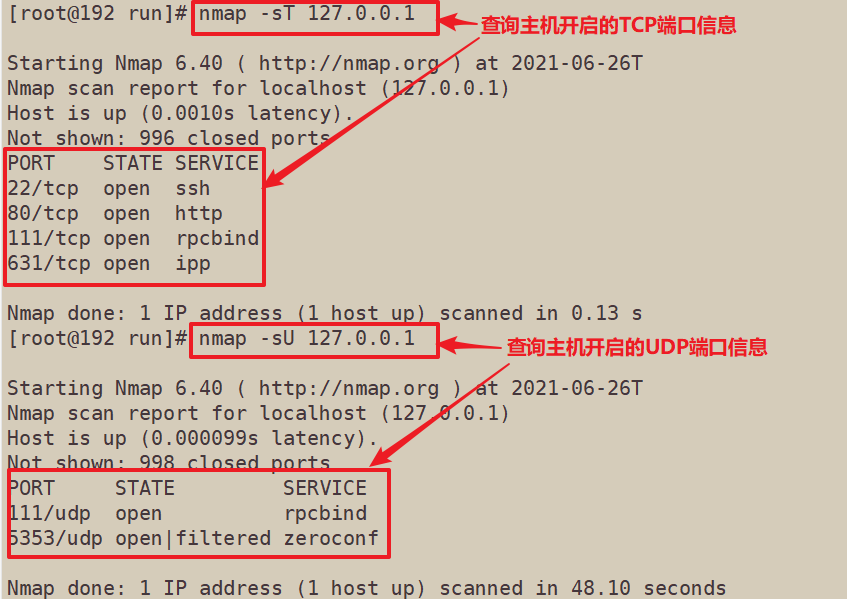

1 2 $ `% A$ q% L: F9 Q4 g; ~# z! n3 . m) ?& z1 Y6 K: {4 ]4 5 n& I) Z% e6 K( Q" _. V | nmap [扫描类型] [选项] <扫描目标> netstat natp #查看正在运行的使用TCP协议的网络状态信息, z: m8 E4 C" N; E netstat -natp | grep httpd #实际操作(httpd换成80也可以) V F% `6 f# g. Q netstat -naup #查看正在运行的使用UDP协议的网络状态信息 / m6 S. {" L- \! H+ t# A, ? |

常见的选项 | 选项的作用 |

-P | 指定扫描的端口。 |

-n | 禁用反向DNS 解析(以加快扫描速度) |

-sS | TCP的SYN扫描(半开扫描),只向目标发出SYN数据包,如果收到SYN/ACK响应包就认为目标端口正在监听,并立即断开连接;否则认为目标端口并未开放。 |

-sT | TCP连接扫描,这是完整的TCP扫描方式(默认扫描类型),用来建立一个TCP连接,如果成功则认为目标端口正在监听服务,否则认为目标端口并未开放。 |

-sF | TCP的FIN扫描,开放的端口会忽略这种数据包,关闭的端口会回应RST数据包。许多防火墙只对SYN数据包进行简单过滤,而忽略了其他形式的TCP攻击包。这种类型的扫描可间接检测防火墙的健壮性。 |

-sU | UDP扫描,探测目标主机提供哪些UDP 服务,UDP扫描的速度会比较慢。 |

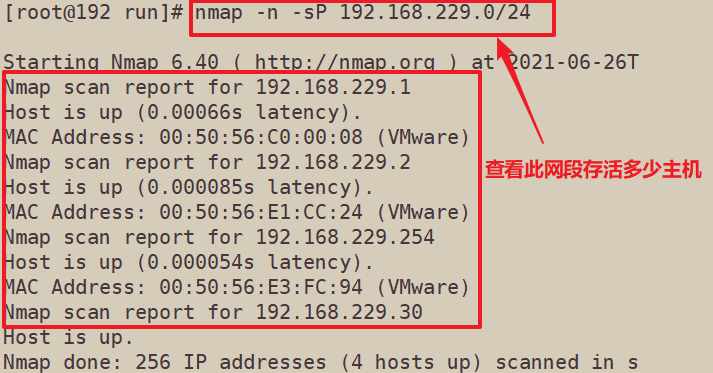

-sP | ICMP 扫描,类似于ping检测,快速判断目标主机是否存活,不做其他扫描。 |

-P0 | 跳过ping检测,这种方式认为所有的目标主机是存活的,当对方不响应ICMP请求时,使用这种方式可以避免因无法ping通而放弃扫描。 |

常用选项 | 作用 |

-a | 显示主机中所有活动的网络连接信息(包括监听、非监听状态的服务端口) |

-n | 以数字的形式显示相关的主机地址、端1等信息 |

-t | 查看TCP相关的信息 |

-u | 显示UDP协议相关的信息 |

-p | 显示与网络连接相关联的进程号、进程名称信息(该选项需要root权限) |

-r | 显示路由表信息 |

-l | 显示处于监听状态的网络连接及端口信息 |

| 欢迎光临 荷塘月色_淘宝抖音跨境电商卖家论坛社区 (https://htys123.com/) | Powered by Discuz! X3.2 |